Гост 413 91: ГОСТ 413-91. Ткани с резиновым или пластмассовым покрытием. Определения водонепроницаемости / — Страница 1 Росстандарт

Стенд для определения водонепроницаемости соответствует ГОСТ 413-91. Испытательное оборудование для ТР ТС 007, 017, 019

Стенд для определения водонепроницаемости соответствует ГОСТ 413-91. Испытательное оборудование для ТР ТС 007, 017, 019Стенд для определения водонепроницаемости (ОВН-01)

[an error occurred while processing the directive] Заказать изделиеОписание

Стенд выполнен в соответствии с ГОСТ 413-91.

Предназначен для определения степени водонепроницаемости тканей под действием давления воды.

Принцип действия

Гидростатический напор, выдерживаемый испытываемой пробой, является мерой сопротивления проникновению воды через ткань (испытуемую пробу).

Испытуемая проба с лицевой стороны подвергается действию постоянно увеличивающегося давления воды до тех пор, пока не произойдет проникновение воды (в соответствии с ГОСТ 413-91).

Давление воды подведено снизу испытуемой пробы.

Технические характеристики

| Наименование параметра | Значение |

|---|---|

| Максимальный уровень давления, мм вод. ст. | 1200 |

| Площадь поверхности испытания, см2 | 100±5 |

| Внутренний диаметр шланга, мм | 6 |

| Габаритные размеры стенда, мм, длина ширина высота | — 335 294 1373,5 |

| Масса стенда (без резервуара), кг, не более | 10 |

| Объем резервуара, л, не менее | 5 |

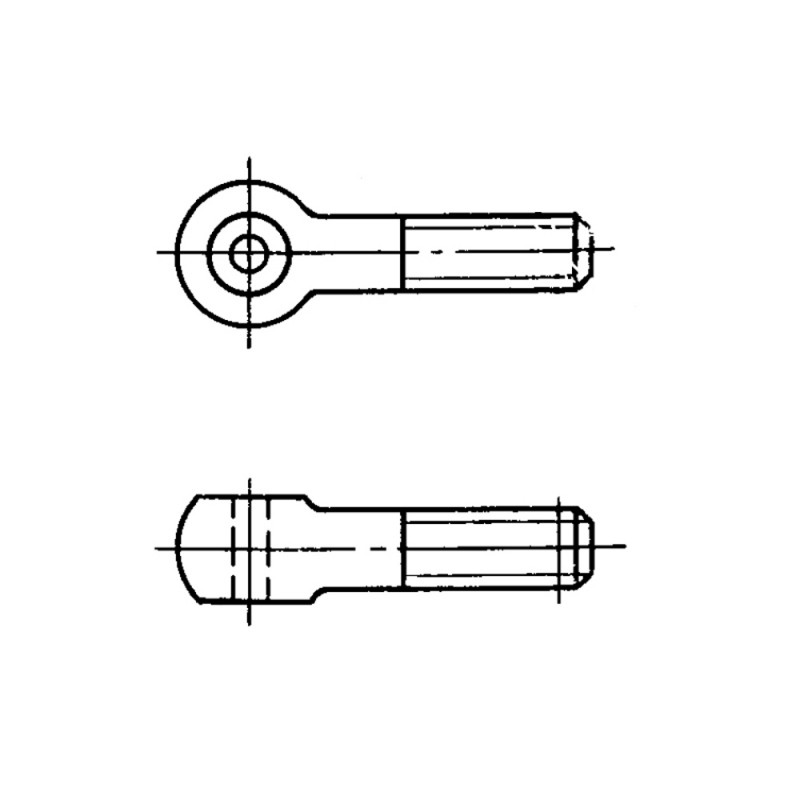

Конструкция

Состоит из: металлического сосуда (1), стойки, в которую вмонтирована стеклянная манометрическая трубка со шкалой (2), градуированной в миллиметрах (мм вод. ст.), регулируемой опоры (3) и резервуара с дистиллированной водой (4). Для зажима испытуемой пробы ткани имеются прокладка (5), прижим (6) и замок-защелка (7).

Оборудование данной Категории

[an error occurred while processing the directive] [an error occurred while processing the directive] [an error occurred while processing the directive] [an error occurred while processing the directive]ГОСТ 21769-84 — Зелень древесная. Технические условия

ГОСТ 21769-84

Группа К13

ОКП 97 6919

Срок действия с 01.01.85

до 01.01.90*

_______________________________

* Ограничение срока действия снято по протоколу N 4-93

Межгосударственного Совета по стандартизации,

метрологии и сертификации (ИУС N 4, 1994 год). —

Примечание изготовителя базы данных.

РАЗРАБОТАН Гослесхозом СССР

ИСПОЛНИТЕЛИ

А.И.Писаренко, В.А.Шкунов, Т.В.Андреева, Е. В.Ламыкина, К.И.Иевинь, М.О.Даугавиетис, О.Р.Полис, В.Я.Циннэ, А.П.Петров, В.И.Ягодин

В.Ламыкина, К.И.Иевинь, М.О.Даугавиетис, О.Р.Полис, В.Я.Циннэ, А.П.Петров, В.И.Ягодин

ВНЕСЕН Гослесхозом СССР

Зам. председателя Б.Д.Отставнов

УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Государственного комитета СССР по стандартам от 23 марта 1984 г. N 923

ВЗАМЕН ГОСТ 21769-76

Настоящий стандарт распространяется на древесную зелень, являющуюся сырьем для выработки витаминной муки и продуктов лесобиохимического производства, а также используемую в свежезаготовленном виде в качестве добавки в рацион сельскохозяйственным животным и птице.

1. ТЕХНИЧЕСКИЕ ТРЕБОВАНИЯ

1.2. Для заготовки древесной зелени используют свежесрубленные деревья и кустарники на рубках главного и промежуточного пользования, а также растущие деревья в соответствии с требованиями основ лесного законодательства.

1.3. Требования к породному составу древесной зелени, используемой для производства продуктов лесобиохимического назначения, устанавливаются по согласованию между потребителем и заготовителем.

1.4. При заготовке древесной зелени, используемой в кормовых целях, не допускается использовать: крушину (Rhamhus), сумах ядовитый (Rhus L.), волчью ягоду (Daphne mezereum L.), бузину черную (Sambuсus nigra), ракитник (Cutisus L.), орех (Juglans), бук (Fagus L.), бересклет (Evonimus L.), дуб (Qoercus L.), орешник (Corylus L.).

1.5. По органолептическим показателям древесная зелень должна соответствовать требованиям, указанным в табл.1.

Таблица 1

Наименование показателя | Характеристика |

Цвет | Зеленый, с оттенком, характерным для данной породы. Не допускается наличие плесени и загнивания |

Запах | Характерный для свежей зелени данной породы |

1.6. В зависимости от содержания коры, хвои, листьев, древесины, неорганических и органических примесей древесную зелень подразделяют на три сорта в соответствии с табл. 2.

2.

Таблица 2

Наименование показателя | Норма для сорта | ||

1-го | 2-го | 3-го | |

Массовая доля хвои, листьев, почек и неодревесневших побегов, %, не менее | 80 | 70 | 60 |

Массовая доля коры и древесины, %, не более | 15 | 25 | 35 |

Массовая доля других органических примесей, %, не более | 5 | 5 | 5 |

Массовая доля неорганических примесей, %, не более | 0,2 | 0,2 | 0,2 |

Примечания:

1. К другим органическим примесям относят: мох, лишайник, травянистые растения, семена и другие примеси растительного происхождения.

К другим органическим примесям относят: мох, лишайник, травянистые растения, семена и другие примеси растительного происхождения.

2. К неодревесневшим относят побеги текущего года вегетации в течение не более 3 мес с начала вегетационного периода.

2. ПРАВИЛА ПРИЕМКИ

2.1. Древесную зелень принимают партиями. Партией считают любое количество древесной зелени одного сорта, однородной по породному составу, способу и времени заготовки и оформленное одним документом о качестве.

2.2. В документе о качестве указывают:

наименование, местонахождение, подчиненность и товарный знак предприятия-изготовителя;

вид сырья;

номер партии;

дату заготовки;

цену;

номер прейскуранта;

результаты испытаний;

штамп ОТК;

обозначение настоящего стандарта.

2.3. Для проверки качества древесной зелени от партии до 5 т отбирают не менее 5 кг древесной зелени, от каждой последующей тонны — дополнительно не менее 1 кг.

2.4. При неудовлетворительных результатах испытания хотя бы по одному показателю по нему проводят повторные испытания на удвоенном количестве проб, взятых от той же партии.

Результаты повторных испытаний распространяются на всю партию.

3. МЕТОДЫ ИСПЫТАНИЙ

3.1. Цвет древесной зелени определяют визуально, запах — органолептически.

3.2. Определение составных частей древесной зелени в свежезаготовленном виде

3.2.1. Оборудование

Щит деревянный или подстил в виде брезента по ГОСТ 413-75*.

______________

* На территории Российской Федерации действует ГОСТ 413-91. — Примечание изготовителя базы данных.

Клеенка по ГОСТ 24702-81.

Пленка полиэтиленовая по ГОСТ 10354-73*, размером 1,5х1,5 м.

______________

* На территории Российской Федерации действует ГОСТ 10354-82. — Примечание изготовителя базы данных.

Весы по ГОСТ 24104-80*.

______________

* На территории Российской Федерации действует ГОСТ 24104-2001. — Примечание изготовителя базы данных.

— Примечание изготовителя базы данных.

3.2.2. Отбор проб

3.2.2.1. Отбор точечных проб

Точечные пробы отбирают из партии древесной зелени вручную, отдельными выемками сначала из верхнего, затем среднего и нижнего слоев насыпи древесной зелени.

При высоте насыпи древесной зелени до 0,7 м точечные пробы отбирают из двух слоев: верхнего — на глубине 10-15 см от поверхности насыпи и нижнего — у основания насыпи.

При высоте насыпи древесной зелени свыше 0,7 м точечные пробы отбирают из трех слоев: верхнего — на глубине 10-15 см от поверхности насыпи, среднего — на глубине 40-50 см и нижнего — у основания насыпи.

3.2.2.2. Составление объединенной пробы

Для составления объединенной пробы точечные пробы древесной зелени объединяют и тщательно перемешивают.

3.2.2.3. Отбор средней пробы

Среднюю пробу выделяют из объединенной пробы путем квартования.

Древесную зелень высыпают на деревянный щит или настил (клеенка, брезент, бумага) и разравнивают ее руками или деревянными палками (планками), придавая ей форму квадрата. Одновременно, с двух противоположных сторон, древесную зелень ссыпают на середину таким образом, чтобы получился валик. Получившийся валик захватывают с двух других сторон и ссыпают на середину. После трехкратного перемешивания объединенную пробу разравнивают тонким слоем и деревянной палкой (планкой) делят по диагонали.

Одновременно, с двух противоположных сторон, древесную зелень ссыпают на середину таким образом, чтобы получился валик. Получившийся валик захватывают с двух других сторон и ссыпают на середину. После трехкратного перемешивания объединенную пробу разравнивают тонким слоем и деревянной палкой (планкой) делят по диагонали.

Для отбора средней пробы древесную зелень из двух противоположных треугольников удаляют, а из двух оставшихся соединяют вместе и вновь делят указанным способом. Деление продолжают до тех пор, пока масса средней пробы не составит 2 кг.

Среднюю пробу методом квартования делят на четыре части, три из которых используют для анализа, а одну хранят в течение 5 сут.

3.2.3. Проведение испытания

Навеску массой 500 г разбирают вручную на следующие части: хвоя (листья), неодревесневшие побеги, почки, кора и древесина, органические примеси, неорганические примеси.

Хвою (листья), неодревесневшие побеги, почки, кору и древесину взвешивают с погрешностью не более 1 г, органические примеси — с погрешностью не более 0,5 г и неорганические примеси — с погрешностью не более 0,1 г.

3.2.4. Обработка результатов

Содержание каждой из составных частей древесной зелени () в процентах вычисляют по формуле

,

где — масса -й составной части древесной зелени, г;

— масса навески древесной зелени, г.

За окончательный результат испытания принимают среднее арифметическое результатов трех параллельных определений.

Допускаемые расхождения между результатами параллельных определений не должны превышать для:

хвои (листьев), неодревесневших побегов, почек, коры и древесины — 2%;

органических примесей — 1%;

неорганических примесей — 0,05%.

4. ТРАНСПОРТИРОВАНИЕ И ХРАНЕНИЕ

4.1. Древесную зелень транспортируют насыпью автомобильным, гужевым транспортом и тракторными прицепами с соблюдением правил перевозки на данном виде транспорта.

4.2. Древесную зелень хранят насыпью высотой не более 1,0 м.

Срок хранения древесной зелени должен соответствовать указанному в табл.3.

Таблица 3

Вид древесной зелени | Сроки хранения, сут, не более, при температуре | |

плюсовой | минусовой | |

Зелень хвойных пород | 1 | 5 |

Зелень лиственных пород | 1 | — |

База ГОСТов РФ.

Рубрика 59.080.40. Ткани с покрытием /

Рубрика 59.080.40. Ткани с покрытием /Общероссийский классификатор стандартов → ТЕКСТИЛЬНОЕ И КОЖЕВЕННОЕ ПРОИЗВОДСТВО → Изделия текстильной промышленности *Материалы для усиления композитов см. 59.100 *Рыболовные сети см. 65.150 *Обивочный материал см. 97.140 *Бытовые швейные изделия и белье см. 97.160 → Ткани с покрытием

59.080.40. Ткани с покрытием

1 2 3 4 5 6 7 →

- Название: Ткани с резиновым или пластмассовым покрытием. Определения водонепроницаемости

Название (англ): Rubber or plastics-coated fabrics. Determination of resistance to penetration by water

Назначение: Настоящий стандарт устанавливает методы определения водонепроницаемости тканей с резиновым или пластмассовым покрытием под низким или высоким давлением - Название: Сукно техническое трубочное. Технические условия

Название (англ): Technical tubular felt. Specifications

Назначение: Настоящий стандарт распространяется на техническое чистошерстяное трубочное сукно специального назначения - Название: Ткань хлопчатобумажная «Тифтик вод».

Технические условия

Технические условия

Название (англ): Cotton fabric «tiftic vod». Specifications

Назначение: Настоящий стандарт распространяется на хлопчатобумажную гладкокрашеную ткань “Тифтик вод“, применяемую для изготовления водолазных костюмов - Название: Ткань хлопчатобумажная доместик. Технические условия

Название (англ): Cotton fabrics domestic. Specifications

Назначение: Настоящий стандарт распространяется на суровую неаппретированную хлопчатобумажную ткань доместик, применяемую для изготовления резино-технических изделий и других технических целей - Название: Кирза трехслойная хлопчатобумажная техническая. Технические условия

Название (англ): Industrial cotton threeply «kirza». Specifications

Назначение: Настоящий стандарт распространяется на хлопчатобумажную трехслойную кирзу, применяемую в качестве тканевой основы при изготовлении искусственной кожи - Название: Авизент хлопчатобумажный.

Технические условия

Технические условия

Название (англ): Cotton avisent

Назначение: - Название: Авизент хлопчатобумажный. Технические условия

Название (англ): Cotton avisent. Specifications

Назначение: Настоящий стандарт распространяется на готовую хлопчатобумажную ткань — авизент гладкокрашеный с водоотталкивающей отделкой - Название: Ткани хлопчатобумажные для шлифовальных шкурок. Технические условия

Название (англ): Cotton fabrics for emery-cloths. Specifications

Назначение: Настоящий стандарт распространяется на хлопчатобумажные ткани, предназначенные для тканевой основы при изготовлении шлифовальных шкурок - Название: Марля полиграфическая хлопкополиэфирная. Технические условия

Название (англ): Polygraphic cotton gauze. Specifcations

Назначение: Настоящий стандарт распространяется на аппретированную хлопкополиэфирную двухниточную марлю, применяемую в полиграфической промышленности в качестве материала для корешков при изготовлении книг в переплете - Название: Материал переплетный с крахмально-каолиновым покрытием.

Технические условия

Технические условия

Название (англ): Binding material with starch and kaolin coating. Specifications

Назначение: Настоящий стандарт распространяется на переплетный материал с крахмально-каолиновым покрытием, предназначенный для изготовления переплетных крышек и фальчиков при выпуске изданий, рассчитанных на длительную или интенсивную эксплуатацию

1 2 3 4 5 6 7 →

ГП901798 Попозиционные торги Трубы по ГОСТ 10704-91 | Автотранспортом

Перечень товаров, работ, услуг

«Позиция 1»

«Труба 159х5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.57

«Позиция 2»

«Труба 108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.513

«Позиция 3»

«Труба 57х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.837

«Позиция 4»

«Труба 25х2,5 ГОСТ 10704-91 С345-4 ГОСТ 27772-88»

Кол-во: 0.004

«Позиция 5»

«Труба 273х8 ГОСТ 10704-91 ВСт3пс6 ГОСТ 10705-80»

Кол-во: 0. 038

038

«Позиция 6»

«Труба 219х8 ГОСТ 10704-91 ВСт3пс6 ГОСТ 10705-80»

Кол-во: 0.05

«Позиция 7»

«Труба 159х8 ГОСТ 10704-91 ВСт3пс6 ГОСТ 10705-80»

Кол-во: 0.015

«Позиция 8»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.595

«Позиция 9»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.013

«Позиция 10»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 11»

«Труба 219х6 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.095

«Позиция 12»

«Труба 426х7 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 2.17

«Позиция 13»

«Труба 426х9 ГОСТ 10704-91 09Г2С ГОСТ 19281-2014»

Кол-во: 17.1

«Позиция 14»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.324

«Позиция 15»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.15

«Позиция 16»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 019

019

«Позиция 17»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.085

«Позиция 18»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 19»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 20»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.116

«Позиция 21»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 22»

«Труба Т45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 23»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.054

«Позиция 24»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.015

«Позиция 25»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.02

«Позиция 26»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.1

«Позиция 27»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 414

414

«Позиция 28»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.184

«Позиция 29»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.302

«Позиция 30»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.647

«Позиция 31»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 32»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 3.078

«Позиция 33»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.017

«Позиция 34»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.037

«Позиция 35»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.2

«Позиция 36»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.231

«Позиция 37»

«Труба 159х5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 28.199

«Позиция 38»

«Труба 219х6 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 631

631

«Позиция 39»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 3.06

«Позиция 40»

«Труба 18х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 41»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 2.078

«Позиция 42»

«Труба 273х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.105

«Позиция 43»

«Труба 219х6 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.189

«Позиция 44»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 45»

«Труба 45х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.43

«Позиция 46»

«Труба 76х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 47»

«Труба 325х8 ГОСТ 10704-91* ВСт3пс6 ГОСТ 380-2005»

Кол-во: 3.646

«Позиция 48»

«Труба 325х8 ГОСТ 10704-91* ВСт3пс6 ГОСТ 380-2005»

Кол-во: 0.895

«Позиция 49»

«Труба 426х10 ГОСТ 10704-91 Ст3 ГОСТ 10705-80»

Кол-во: 0. 309

309

«Позиция 50»

«Труба 20х2 ГОСТ 10704-91 ВСт3пс2 ГОСТ 10705-80»

Кол-во: 0.001

«Позиция 51»

«Труба 57х3,5 ГОСТ 10704-91 09Г2С ГОСТ 19281-2014»

Кол-во: 0.048

«Позиция 52»

«Труба 57х3,5 ГОСТ 10704-91 09Г2С ГОСТ 19281-2014»

Кол-во: 0.061

«Позиция 53»

«Труба 57х3,5 ГОСТ 10704-91 09Г2С ГОСТ 19281-89»

Кол-во: 0.043

«Позиция 54»

«Труба 108х5 ГОСТ 10704-91 Вст3пс6 ГОСТ 10705-80»

Кол-во: 0.226

«Позиция 55»

«Труба 426х9 ГОСТ 10704-91 Вст3пс6 ГОСТ 10705-80»

Кол-во: 1.144

«Позиция 56»

«Труба 426х8 ГОСТ 10704-91 ВС т3пс2 ГОСТ 10705-80»

Кол-во: 0.374

«Позиция 57»

«Труба 426х8 ГОСТ 10704-91 ВС т3пс2 ГОСТ 10705-80»

Кол-во: 0.374

«Позиция 58»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.115

«Позиция 59»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.013

«Позиция 60»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 09

09

«Позиция 61»

«Труба 219х3 ГОСТ 10704-91 Вст3сп5 ГОСТ 10705-80»

Кол-во: 0.01

«Позиция 62»

«Труба 273х3,5 ГОСТ 10704-91 Вст3сп5 ГОСТ 10705-80»

Кол-во: 0.04

«Позиция 63»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 64»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.222

«Позиция 65»

«Труба 108х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.008

«Позиция 66»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.059

«Позиция 67»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.19

«Позиция 68»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 69»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 70»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 71»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 063

063

«Позиция 72»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.302

«Позиция 73»

«Труба 20х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.169

«Позиция 74»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.021

«Позиция 75»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.021

«Позиция 76»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 77»

«Труба 720х19 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.395

«Позиция 78»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.107

«Позиция 79»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.068

«Позиция 80»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.125

«Позиция 81»

«Труба 76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.113

«Позиция 82»

«Труба 22х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 001

001

«Позиция 83»

«Труба 22х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.003

«Позиция 84»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.571

«Позиция 85»

«Труба 108х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.016

«Позиция 86»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.359

«Позиция 87»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.082

«Позиция 88»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.157

«Позиция 89»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.363

«Позиция 90»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.049

«Позиция 91»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.083

«Позиция 92»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.439

«Позиция 93»

«Труба 108х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 591

591

«Позиция 94»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.048

«Позиция 95»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.03

«Позиция 96»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.079

«Позиция 97»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 98»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.033

«Позиция 99»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.097

«Позиция 100»

«Труба 89х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.084

«Позиция 101»

«Труба 108х4 ГОСТ 10704-91 В-09Г2С ГОСТ 10705-80»

Кол-во: 0.103

«Позиция 102»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.01

«Позиция 103»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.382

«Позиция 104»

«Труба 32х2,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 033

033

«Позиция 105»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 106»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.113

«Позиция 107»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 108»

«Труба 273х4 ГОСТ 10704-91 С345-4 ГОСТ 27772-88»

Кол-во: 0.004

«Позиция 109»

«Труба 45х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.025

«Позиция 110»

«Труба 45х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.073

«Позиция 111»

«Труба 426х9 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.648

«Позиция 112»

«Труба 426х7 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.579

«Позиция 113»

«Труба 219х6 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.442

«Позиция 114»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.195

«Позиция 115»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 445

445

«Позиция 116»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.167

«Позиция 117»

«Труба 38х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 118»

«Труба 18х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.003

«Позиция 119»

«Труба 38х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.047

«Позиция 120»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.042

«Позиция 121»

«Труба 219х6 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.788

«Позиция 122»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.394

«Позиция 123»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.6

«Позиция 124»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.535

«Позиция 125»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.037

«Позиция 126»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 068

068

«Позиция 127»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 128»

«Труба Т57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.051

«Позиция 129»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.004

«Позиция 130»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 131»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.458

«Позиция 132»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.362

«Позиция 133»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.225

«Позиция 134»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.362

«Позиция 135»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.303

«Позиция 136»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.044

«Позиция 137»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 037

037

«Позиция 138»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.023

«Позиция 139»

«Труба Т45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.044

«Позиция 140»

«Труба Т57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 141»

«Труба 32х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.001

«Позиция 142»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.088

«Позиция 143»

«Труба 20х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.005

«Позиция 144»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 3.181

«Позиция 145»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.595

«Позиция 146»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.114

«Позиция 147»

«Труба 32х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.016

«Позиция 148»

«Труба 18х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 006

006

«Позиция 149»

«Труба 57х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 150»

«Труба 159х5 ГОСТ 10704-91 С255 ГОСТ 27772-2015»

Кол-во: 0.39

«Позиция 151»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.217

«Позиция 152»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.385

«Позиция 153»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.021

«Позиция 154»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.005

«Позиция 155»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.157

«Позиция 156»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.005

«Позиция 157»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.164

«Позиция 158»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.02

«Позиция 159»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 143

143

«Позиция 160»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.369

«Позиция 161»

«Труба 325х4 ГОСТ 10704-91 ВСт3сп4 ГОСТ 380-2005»

Кол-во: 0.112

«Позиция 162»

«Труба 219х4 ГОСТ 10704-91 ВСт3сп4 ГОСТ 380-2005»

Кол-во: 0.021

«Позиция 163»

«Труба 219х4 ГОСТ 10704-91 ВСт3сп4 ГОСТ 380-2005»

Кол-во: 0.028

«Позиция 164»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.082

«Позиция 165»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.046

«Позиция 166»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.222

«Позиция 167»

«Труба Т108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.062

«Позиция 168»

«Труба Т20х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.084

«Позиция 169»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.09

«Позиция 170»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 162

162

«Позиция 171»

«Труба 159х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.156

«Позиция 172»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.934

«Позиция 173»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.789

«Позиция 174»

«Труба 159х5 ГОСТ 10704-91 В-Ст3сп ГОСТ 10705-80»

Кол-во: 4.068

«Позиция 175»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.073

«Позиция 176»

«Труба 38х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.23

«Позиция 177»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 178»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.09

«Позиция 179»

«Труба 57х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.164

«Позиция 180»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.3

«Позиция 181»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1. 465

465

«Позиция 182»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 183»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.013

«Позиция 184»

«Труба 325х8 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 185»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.019

«Позиция 186»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.837

«Позиция 187»

«Труба Т108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.206

«Позиция 188»

«Труба Т133х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.846

«Позиция 189»

«Труба Т76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.001

«Позиция 190»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.379

«Позиция 191»

«Труба Т89х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.406

«Позиция 192»

«Труба Т76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 313

313

«Позиция 193»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.578

«Позиция 194»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.162

«Позиция 195»

«Труба 159х5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.931

«Позиция 196»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.074

«Позиция 197»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 2.462

«Позиция 198»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.476

«Позиция 199»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.092

«Позиция 200»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.205

«Позиция 201»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 202»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.585

«Позиция 203»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 127

127

«Позиция 204»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.142

«Позиция 205»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 206»

«Труба Т32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.155

«Позиция 207»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.023

«Позиция 208»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 209»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.226

«Позиция 210»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.155

«Позиция 211»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.148

«Позиция 212»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.015

«Позиция 213»

«Труба 273х6 ГОСТ 10704-91 С345-4 ГОСТ 27772-2015»

Кол-во: 0.052

«Позиция 214»

«Труба 325х6 ГОСТ 10704-91 С345-4 ГОСТ 27772-2015»

Кол-во: 0. 189

189

«Позиция 215»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.254

«Позиция 216»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.577

«Позиция 217»

«Труба 159х4 ГОСТ 10704-91 С235 ГОСТ 27772-88»

Кол-во: 0.18

«Позиция 218»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.131

«Позиция 219»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.497

«Позиция 220»

«Труба 159х4 ГОСТ 10704-91 С235 ГОСТ 27772-88»

Кол-во: 0.173

«Позиция 221»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.068

«Позиция 222»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.497

«Позиция 223»

«Труба 89х3 ГОСТ 10704-91 Ст3сп ГОСТ 10705-80»

Кол-во: 0.077

«Позиция 224»

«Труба 159х4 ГОСТ 10704-91 С235 ГОСТ 27772-88»

Кол-во: 0.173

«Позиция 225»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0. 068

068

«Позиция 226»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.497

«Позиция 227»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.184

«Позиция 228»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.27

«Позиция 229»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.435

«Позиция 230»

«Труба 630х7 ГОСТ 10704-91 С345-4 ГОСТ 27772-88»

Кол-во: 0.073

«Позиция 231»

«Труба 40х3 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0.003

«Позиция 232»

«Труба 426х5 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 233»

«Труба 40х3 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 234»

«Труба 426х5 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0.064

«Позиция 235»

«Труба 108х3,5 ГОСТ 10704-91 Ст3сп ГОСТ 10705-80»

Кол-во: 0.013

«Позиция 236»

«Труба 40х3 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0. 009

009

«Позиция 237»

«Труба 426х5 ГОСТ 10704-91 Ст3пс2 ГОСТ 10705-80»

Кол-во: 0.096

«Позиция 238»

«Труба 89х4 ГОСТ 10704-91 ВСт3пс2 ГОСТ 10705-80»

Кол-во: 0.017

«Позиция 239»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.12

«Позиция 240»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.168

«Позиция 241»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.502

«Позиция 242»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.072

«Позиция 243»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.253

«Позиция 244»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.162

«Позиция 245»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.093

«Позиция 246»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.219

«Позиция 247»

«Труба 89х3,5 ГОСТ 10704-91 ВСт3сп ГОСТ 10705-80»

Кол-во: 1. 919

919

«Позиция 248»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.277

«Позиция 249»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.462

«Позиция 250»

«Труба 76х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.441

«Позиция 251»

«Труба 89х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.177

«Позиция 252»

«Труба 89х4 ГОСТ 10704-91 В-20 ГОСТ 10705-80»

Кол-во: 0.202

«Позиция 253»

«Труба 76х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.1

«Позиция 254»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.48

«Позиция 255»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.08

«Позиция 256»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.592

«Позиция 257»

«Труба 108х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.093

«Позиция 258»

«Труба 273х4 ГОСТ 10704-91 С255 ГОСТ 27772-88»

Кол-во: 0. 027

027

«Позиция 259»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.01

«Позиция 260»

«Труба Т32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.015

«Позиция 261»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.009

«Позиция 262»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.38

«Позиция 263»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.18

«Позиция 264»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.244

«Позиция 265»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.02

«Позиция 266»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.11

«Позиция 267»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.028

«Позиция 268»

«Труба 76х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.146

«Позиция 269»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1. 693

693

«Позиция 270»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.298

«Позиция 271»

«Труба 32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.291

«Позиция 272»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.134

«Позиция 273»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.027

«Позиция 274»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.029

«Позиция 275»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.012

«Позиция 276»

«Труба Т32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 277»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.023

«Позиция 278»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.215

«Позиция 279»

«Труба 25х2,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.007

«Позиция 280»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 319

319

«Позиция 281»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.134

«Позиция 282»

«Труба 76х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 283»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.217

«Позиция 284»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.063

«Позиция 285»

«Труба 25х2,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.009

«Позиция 286»

«Труба 57х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.471

«Позиция 287»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.069

«Позиция 288»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.137

«Позиция 289»

«Труба 76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.038

«Позиция 290»

«Труба 159х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.107

«Позиция 291»

«Труба 159х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 046

046

«Позиция 292»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.072

«Позиция 293»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.151

«Позиция 294»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.151

«Позиция 295»

«Труба 45х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 296»

«Труба 45х1,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.029

«Позиция 297»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.35

«Позиция 298»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.446

«Позиция 299»

«Труба 108х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.205

«Позиция 300»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.223

«Позиция 301»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.208

«Позиция 302»

«Труба 76х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 107

107

«Позиция 303»

«Труба 325х5 ГОСТ 10704-91 В-Ст3сп ГОСТ 10705-80»

Кол-во: 0.04

«Позиция 304»

«Труба 102х3 ГОСТ 10704-91 С245 ГОСТ 27772-2015»

Кол-во: 0.02

«Позиция 305»

«Труба 57х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.466

«Позиция 306»

«Труба Т76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.377

«Позиция 307»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.415

«Позиция 308»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.184

«Позиция 309»

«Труба Т76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.25

«Позиция 310»

«Труба 40х3,0 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.246

«Позиция 311»

«Труба Т76х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.98

«Позиция 312»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.163

«Позиция 313»

«Труба Т89х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 163

163

«Позиция 314»

«Труба 20х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.4

«Позиция 315»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.59

«Позиция 316»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.34

«Позиция 317»

«Труба 40х3,0 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.45

«Позиция 318»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.112

«Позиция 319»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.047

«Позиция 320»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.033

«Позиция 321»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1.576

«Позиция 322»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.238

«Позиция 323»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.601

«Позиция 324»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 182

182

«Позиция 325»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.162

«Позиция 326»

«Труба 40х3,0 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.078

«Позиция 327»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.061

«Позиция 328»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.056

«Позиция 329»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.832

«Позиция 330»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.046

«Позиция 331»

«Труба Т89х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.221

«Позиция 332»

«Труба 40х3,0 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.434

«Позиция 333»

«Труба 32х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.364

«Позиция 334»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.473

«Позиция 335»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0. 139

139

«Позиция 336»

«Труба 18х1 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 337»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.213

«Позиция 338»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.793

«Позиция 339»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.356

«Позиция 340»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 341»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.381

«Позиция 342»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.305

«Позиция 343»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.152

«Позиция 344»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.418

«Позиция 345»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.042

«Позиция 346»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 041

041

«Позиция 347»

«Труба 89х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.436

«Позиция 348»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.031

«Позиция 349»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.016

«Позиция 350»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.043

«Позиция 351»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1.927

«Позиция 352»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.125

«Позиция 353»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.051

«Позиция 354»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.019

«Позиция 355»

«Труба Т45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 356»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.054

«Позиция 357»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 793

793

«Позиция 358»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.356

«Позиция 359»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.036

«Позиция 360»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.381

«Позиция 361»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.305

«Позиция 362»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.152

«Позиция 363»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.043

«Позиция 364»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.016

«Позиция 365»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.031

«Позиция 366»

«Труба 89х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.436

«Позиция 367»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.041

«Позиция 368»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0. 042

042

«Позиция 369»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.418

«Позиция 370»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.019

«Позиция 371»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.051

«Позиция 372»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.125

«Позиция 373»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1.927

«Позиция 374»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.324

«Позиция 375»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.337

«Позиция 376»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.244

«Позиция 377»

«Труба Т45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.025

«Позиция 378»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 379»

«Труба 108х4 ГОСТ 10704-91 В-09Г2С ГОСТ 10705-80»

Кол-во: 0. 072

072

«Позиция 380»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.325

«Позиция 381»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 382»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.012

«Позиция 383»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.035

«Позиция 384»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.281

«Позиция 385»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.313

«Позиция 386»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.118

«Позиция 387»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.345

«Позиция 388»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.152

«Позиция 389»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.922

«Позиция 390»

«Труба 76х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.281

«Позиция 391»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.018

«Позиция 392»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.089

«Позиция 393»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.16

«Позиция 394»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 395»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.023

«Позиция 396»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 397»

«Труба 25х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.051

«Позиция 398»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 399»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.111

«Позиция 400»

«Труба 89х4 ГОСТ 10704-91 В-20 ГОСТ 10705-80»

Кол-во: 0.68

«Позиция 401»

«Труба 76х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.306

«Позиция 402»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 403»

«Труба 159х4,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.31

«Позиция 404»

«Труба 108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.8

«Позиция 405»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.03

«Позиция 406»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.42

«Позиция 407»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 2.103

«Позиция 408»

«Труба 159х5 ГОСТ 10704-91 В-20 ГОСТ 10705-80»

Кол-во: 9.141

«Позиция 409»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.002

«Позиция 410»

«Труба 108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.231

«Позиция 411»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.273

«Позиция 412»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.188

«Позиция 413»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.2

«Позиция 414»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.48

«Позиция 415»

«Труба 32х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 416»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.407

«Позиция 417»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 1.022

«Позиция 418»

«Труба 159х4,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.166

«Позиция 419»

«Труба 133х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.145

«Позиция 420»

«Труба 108х4 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.54

«Позиция 421»

«Труба 45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.365

«Позиция 422»

«Труба Т15х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.024

«Позиция 423»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.514

«Позиция 424»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.867

«Позиция 425»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.288

«Позиция 426»

«Труба Т45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.324

«Позиция 427»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 428»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.24

«Позиция 429»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.141

«Позиция 430»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.095

«Позиция 431»

«Труба Т45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.029

«Позиция 432»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.025

«Позиция 433»

«Труба 45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.29

«Позиция 434»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.119

«Позиция 435»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.178

«Позиция 436»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.149

«Позиция 437»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 438»

«Труба 20х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.001

«Позиция 439»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 440»

«Труба 45х3,0 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.028

«Позиция 441»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 3.95

«Позиция 442»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.188

«Позиция 443»

«Труба 32х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.013

«Позиция 444»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.924

«Позиция 445»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.257

«Позиция 446»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.444

«Позиция 447»

«Труба 89х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.318

«Позиция 448»

«Труба 57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.277

«Позиция 449»

«Труба 89х3,5 ГОСТ 10704-91 ВСт3сп ГОСТ 10705-80»

Кол-во: 1.845

«Позиция 450»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.513

«Позиция 451»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.019

«Позиция 452»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 453»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.219

«Позиция 454»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.007

«Позиция 455»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.035

«Позиция 456»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.078

«Позиция 457»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 458»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.127

«Позиция 459»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.106

«Позиция 460»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.061

«Позиция 461»

«Труба 57х4 ГОСТ 10704-91 В09Г2С ГОСТ 10705-80»

Кол-во: 0.115

«Позиция 462»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.238

«Позиция 463»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.015

«Позиция 464»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 465»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 466»

«Труба Т45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.012

«Позиция 467»

«Труба 426х10 ГОСТ 10704-91 Б-20 ГОСТ 10705-80»

Кол-во: 0.037

«Позиция 468»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.222

«Позиция 469»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.12

«Позиция 470»

«Труба 45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.006

«Позиция 471»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.016

«Позиция 472»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.073

«Позиция 473»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.084

«Позиция 474»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.153

«Позиция 475»

«Труба 20х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.001

«Позиция 476»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.055

«Позиция 477»

«Труба 33х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.02

«Позиция 478»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.111

«Позиция 479»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.005

«Позиция 480»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.01

«Позиция 481»

«Труба 57х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.056

«Позиция 482»

«Труба 45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.348

«Позиция 483»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 484»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.007

«Позиция 485»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.09

«Позиция 486»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.05

«Позиция 487»

«Труба Т45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.034

«Позиция 488»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.486

«Позиция 489»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.203

«Позиция 490»

«Труба 33х3 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.007

«Позиция 491»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.082

«Позиция 492»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.014

«Позиция 493»

«Труба Т45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.008

«Позиция 494»

«Труба 76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.194

«Позиция 495»

«Труба 45х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.091

«Позиция 496»

«Труба 57х2,8 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.082

«Позиция 497»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.215

«Позиция 498»

«Труба 32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.118

«Позиция 499»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.213

«Позиция 500»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.025

«Позиция 501»

«Труба Т32х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.011

«Позиция 502»

«Труба Т38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.028

«Позиция 503»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.162

«Позиция 504»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.352

«Позиция 505»

«Труба 57х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.222

«Позиция 506»

«Труба Т89х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.296

«Позиция 507»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.924

«Позиция 508»

«Труба Т57х3,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.305

«Позиция 509»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 1.126

«Позиция 510»

«Труба Т159х4,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.343

«Позиция 511»

«Труба Т76х3 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.108

«Позиция 512»

«Труба 24х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.022

«Позиция 513»

«Труба 45х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.328

«Позиция 514»

«Труба 16х2 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.06

«Позиция 515»

«Труба 76х3,5 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.357

«Позиция 516»

«Труба 89х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 2.145

«Позиция 517»

«Труба 108х4 ГОСТ 10704-91 В10 ГОСТ 10705-80»

Кол-во: 0.092

«Позиция 518»

«Труба 25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.255

«Позиция 519»

«Труба 38х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.032

«Позиция 520»

«Труба Т25х2 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.02

«Позиция 521»

«Труба Т32х2,5 ГОСТ 10704-91 В20 ГОСТ 10705-80»

Кол-во: 0.018

«Позиция 522»

«Труба 325х4 ГОСТ 10704-91 ВСт3сп4 ГОСТ 380-2005»

Кол-во: 0.041

«Позиция 523»

«Труба 159х4 ГОСТ 10704-91 С235 ГОСТ 27772-88»

Кол-во: 0.05

«Позиция 524»

«Труба 159х8 ГОСТ 10704-91 09Г2С ГОСТ 19281-2014»

Кол-во: 0.013

ГОСТ 12.4.282-2014. Система стандартов безопасности труда. Одежда специальная для защиты от ветра. Технические требования

Краткая информация о документе

| Вид документа | ГОСТ |

| Статус | Действует |

| Документ принят организацией | Межгосударственный Совет по стандартизации метрологии и сертификации |

| Документ внесен организацией | Федеральное агентство по техническому регулированию и метрологии (Росстандарт) |

| Разработчик документа | Открытое акционерное общество «Центральный научно-исследовательский институт швейной промышленности» (ОАО «ЦНИИШП») |

| Дата принятия в МГС | 2014-11-14 |

| Дата начала действия | 2015-12-01 |

| Дата последней редакции | 2015-02-02 |

| Страны действия | Республика Армения;Кыргызская Республика;Российская Федерация |

| Где применяется | Настоящий стандарт распространяется на специальную одежду, предназначенную для защиты работающих, занятых в различных отраслях промышленности, от неблагоприятных погодных условий, при которых имеет место одновременное воздействие (сочетание) осадков в виде дождя и тумана, повышенной влажности и ветра при температуре воздуха от 20 С до минус 5 С, и устанавливает требования к спецодежде и материалам, используемым для ее изготовления. Настоящий стандарт следует применять при проектировании спецодежды, контроле качества материалов, используемых для изготовления данной группы одежды |

| Код ОСК | 59.080.40 |

Получите консультацию специалиста бесплатно!

Подтвердите, что Вы не робот!

Отправить заявку

Я согласен на обработку персональных данных

ГОСТы которые могут вас заинтересовать

Список ГОСТов

ГОСТ 12.4.262-2014 (ISO 1419:1995). Система станда…

ГОСТ 12.4.263-2014 (ISO 1420:1987). Система станда…

ГОСТ 413-91 (ИСО 1420-87). Ткани с резиновым или п…

ГОСТ 438-87. Сукно техническое трубочное. Техничес…

ГОСТ 737-69. Ткань хлопчатобумажная «Тифтик вод». …

ГОСТ 1104-69. Ткань хлопчатобумажная доместик. Тех…

ГОСТ 2291-77. Кирза трехслойная хлопчатобумажная т…

ГОСТ 2306-93. Авизент хлопчатобумажный. Технически…

Ничего не нашли? Отправьте заявку!

Заполните заявку

Подтвердите, что Вы не робот!

Отправить заявку

1 | 1,5х0,35 1,5х0,45 | 0,35 0,45 | + 30 дней | По запросу По запросу |

2 | 1,85х0,71 | 0,71 | + | По запросу |

3 | 1,9х0,81 | 0,8 | + | По запросу |

4 | 2,0х0,4 2,0х0,8 2,0х0,91 2,0х1,2 | 0,4 0,8 0,91 1,2 | 30 дней + + + | По запросу По запросу По запросу По запросу |

5 | 2,1х0,7 2,1х0,8 2,1х0,9 | 0,7 0,8 0,9 | 30 дней 2159 + | По запросу По запросу По запросу |

6 | 2,2х0,79 2,2х0,8 2,2х1,24 | 0,79 0,8 1,24 | 170 — 190 | По запросу По запросу По запросу |

7 | 2,3х1,0 2,3х1,06 2,3х1,07 2,3х1,10 2,3х1,24 | 1,0 1,06 1,07 1,10 1,24 | — 141 — — 131 | По запросу По запросу По запросу По запросу По запросу |

8 | 2,35х1,45 | 1,45 | — | По запросу |

9 | 2,4х1,067 2,41х1,25 2,41х1,45 | 1,067 1,25 1,45 | 138 109 — | По запросу По запросу По запросу |

10 | 2,5х1,0 2,5х1,07 2,5х1,25 2,5х1,37 | 1,0 1,07 1,25 1,37 | 189 103 211 30 | По запросу По запросу По запросу По запросу |

11 | 2,6х1,24 | 1,24 | — | По запросу |

12 | 2,8х1,78 | 1,78 | — | По запросу |

13 | 2,83х1,5 | 1,50 | — | По запросу |

14 | 2,85х1,5 | 1,50 | 101 | По запросу |

15 | 3,0х1,78 3,0х1,83 3,0х1,85 3,0х2,2 | 1,78 1,83 1,85 2,20 | — 90 110 — | По запросу По запросу По запросу По запросу |

16 | 3,17х1,63 3,17х1,1778 3,17х1,78 в бухтах 3,17х2,032 в бухтах | 1,63 1,778 1,78 2,032 | 154 351 — 108 | По запросу По запросу По запросу По запросу |

17 | 3,45х2,413 | 2,413 | — | По запросу |

| Наименование | Номер короба | Длина | Ширина | Высота | Марка картона |

|---|---|---|---|---|---|

| Гофрокороб 380-295-295 | 153 | 380 | 295 | 295 | Т-3 |

| Гофрокороб 413-208-176 | 152 | 413 | 208 | 176 | Т-2 |

| Гофрокороб 342-342-370 | 151 | 342 | 342 | 370 | Т-3 |

| Гофрокороб 1190-990-580 | 150 | 1190 | 990 | 580 | П-3 |

| Гофрокороб 1190-990-470 | 149 | 1190 | 990 | 470 | Т-2 |

| Гофрокороб 1190-990-455 | 148 | 1190 | 990 | 455 | П-2 |

| Гофрокороб 1190-990-400 | 147 | 1190 | 990 | 400 | П-3 |

| Гофрокороб 1190-990-340 | 146 | 1190 | 990 | 340 | Т-2 |

| Гофрокороб 1190-990-265 | 145 | 1190 | 990 | 265 | Т-2 |

| Гофрокороб 1180-980-550 | 144 | 1180 | 980 | 550 | П-2 |

| Гофрокороб 1180-980-440 | 143 | 1180 | 980 | 440 | П-3 |

| Гофрокороб 600-520-330 | 142 | 600 | 520 | 330 | Т-3 |

| Гофрокороб 605-445-315 | 141 | 605 | 445 | 315 | Т-3 |

| Гофрокороб 600-500-455 | 140 | 600 | 500 | 455 | Т-4 |

| Гофрокороб 600-490-580 | 139 | 600 | 490 | 580 | Т-3 |

| Гофрокороб 570-470-390 | 138 | 570 | 470 | 390 | Т-3 |

| Гофрокороб 530-430-530 | 137 | 530 | 430 | 530 | Т-3 |

| Гофрокороб 410-410-390 | 136 | 410 | 410 | 390 | Т-4 |

| Гофрокороб 300-250-310 | 135 | 300 | 250 | 310 | Т-3 |

| Гофрокороб 300-240-300 | 134 | 300 | 240 | 300 | Т-3 |

| Гофрокороб 225-185-220 | 133 | 225 | 185 | 220 | Т-3 |

| Гофрокороб 520-410-450 | 132 | 520 | 410 | 450 | Т-4 |

| Гофрокороб 420-420-261 | 131 | 420 | 420 | 261 | Т-3 |

| Гофрокороб 380-380-520 | 130 | 380 | 380 | 520 | Т-3 |

| Гофрокороб 325-325-243 | 129 | 325 | 325 | 243 | Т-4 |

| Гофрокороб 253-422-570 | 128 | 253 | 422 | 570 | Т-2 |

| Гофрокороб 237-190-114 | 127 | 237 | 190 | 114 | Т-2 |

| Гофрокороб 1350-840-445 | 126 | 1350 | 840 | 445 | П-2 |

| Гофрокороб 1184-944-430 | 125 | 1184 | 944 | 430 | П-2 |

| Гофрокороб 1180-980-580 | 124 | 1180 | 980 | 580 | П-2 |

| Гофрокороб 1140-253-152 | 123 | 1140 | 253 | 152 | П-2 |

| Гофрокороб 1120-950-400 | 122 | 1120 | 950 | 400 | П-2 |

| Гофрокороб 1120-950-310 | 121 | 1120 | 950 | 310 | П-2 |

| Гофрокороб 1090-500-600 | 120 | 1090 | 500 | 600 | П-2 |

| Гофрокороб 711-570-442 | 119 | 711 | 570 | 442 | Т-3 |

| Гофрокороб 711-570-403 | 118 | 711 | 570 | 403 | Т-3 |

| Гофрокороб 711-285-137 | 117 | 711 | 285 | 137 | Т-3 |

| Гофрокороб 651-380-190 | 116 | 651 | 380 | 190 | Т-2 |

| Гофрокороб 630-515-500 | 114 | 630 | 515 | 500 | Т-3 |

| Гофрокороб 610-480-480 | 113 | 610 | 480 | 480 | Т-3 |

| Гофрокороб 580-500-480 | 112 | 580 | 500 | 480 | П-2 |

| Гофрокороб 570-380-253 | 110 | 570 | 380 | 253 | Т-3 |

| Гофрокороб 570-380-228 | 109 | 570 | 380 | 228 | Т-3 |

| Гофрокороб 570-253-271 | 108 | 570 | 253 | 271 | Т-3 |

| Гофрокороб 560-440-420 | 107 | 560 | 440 | 420 | Т-3 |

| Гофрокороб 542-380-271 | 106 | 542 | 380 | 271 | Т-1 |

| Гофрокороб 535-445-450 | 105 | 535 | 445 | 450 | Т-3 |

| Гофрокороб 535-445-126 | 104 | 535 | 445 | 126 | Т-4 |

| Гофрокороб 532x253x228 | 103 | 532 | 253 | 228 | Т-3 |

| Гофрокороб 525-410-335 | 102 | 525 | 410 | 335 | Т-3 |

| Гофрокороб 520-450-530 | 101 | 520 | 450 | 530 | Т-3 |

| Гофрокороб 517-380-228 | 100 | 517 | 380 | 228 | Т-3 |

| Гофрокороб 515-450-530 | 99 | 515 | 450 | 530 | Т-3 |

| Гофрокороб 515-175-175 | 98 | 515 | 175 | 175 | Т-2 |

| Гофрокороб 506-380-228 | 97 | 506 | 380 | 228 | Т-3 |

| Гофрокороб 506-253-217 | 96 | 506 | 253 | 217 | Т-3 |

| Гофрокороб 506-253-190 | 95 | 506 | 253 | 190 | Т-2 |

| Гофрокороб 475-400-400 | 94 | 475 | 400 | 400 | Т-3 |

| Гофрокороб 475-285-380 | 93 | 475 | 285 | 380 | Т-3 |

| Гофрокороб 475-285-285 | 92 | 475 | 285 | 285 | Т-3 |

| Гофрокороб 475-285-228 | 91 | 475 | 285 | 228 | Т-3 |

| Гофрокороб 475-285-217 | 90 | 475 | 285 | 217 | Т-3 |

| Гофрокороб 455-375-365 | 88 | 455 | 375 | 365 | Т-3 |

| Гофрокороб 455-375-114 | 87 | 455 | 375 | 114 | Т-4 |

| Гофрокороб 455-225-225 | 86 | 455 | 225 | 225 | Т-4 |

| Гофрокороб 455-215-215 | 85 | 455 | 215 | 215 | Т-4 |

| Гофрокороб 455-175-175 | 84 | 455 | 175 | 175 | Т-3 |

| Гофрокороб 442-253-442 | 83 | 442 | 253 | 442 | Т-4 |

| Гофрокороб 442-253-380 | 82 | 442 | 253 | 380 | Т-4 |

| Гофрокороб 442-253-285 | 81 | 442 | 253 | 285 | Т-4 |

| Гофрокороб 442-253-237 | 80 | 442 | 253 | 237 | Т-4 |

| Гофрокороб 442-253-190 | 79 | 442 | 253 | 190 | Т-4 |

| Гофрокороб 442-228-152 | 78 | 442 | 228 | 152 | Т-3 |

| Гофрокороб 413-317-532 | 77 | 413 | 317 | 532 | Т-4 |

| Гофрокороб 413-317-380 | 76 | 413 | 317 | 380 | Т-4 |

| Гофрокороб 413-317-217 | 75 | 413 | 317 | 217 | Т-4 |

| Гофрокороб 413-317-190 | 74 | 413 | 317 | 190 | Т-4 |

| Гофрокороб 410-335-525 | 73 | 410 | 335 | 525 | Т-4 |

| Гофрокороб 403-317-285 | 72 | 403 | 317 | 285 | Т-4 |

| Гофрокороб 403-237-253 | 71 | 403 | 237 | 253 | Т-2 |

| Гофрокороб 400-400-126 | 70 | 400 | 400 | 126 | Т-2 |

| Гофрокороб 400-325-325 | 69 | 400 | 325 | 325 | Т-4 |

| Гофрокороб 390-360-413 | 68 | 390 | 360 | 413 | Т-4 |

| Гофрокороб 390-315-320 | 67 | 390 | 315 | 320 | Т-4 |

| Гофрокороб 380-380-413 | 66 | 380 | 380 | 413 | Т-4 |

| Гофрокороб 380-380-342 | 65 | 380 | 380 | 342 | Т-4 |

| Гофрокороб 380-380-317 | 64 | 380 | 380 | 317 | Т-З |

| Гофрокороб 380-342-317 | 60 | 380 | 342 | 317 | Т-4 |

| Гофрокороб 380-342-237 | 59 | 380 | 342 | 237 | Т-2 |

| Гофрокороб 380-317-237 | 58 | 380 | 317 | 237 | Т-1 |

| Гофрокороб 380-300-237 | 57 | 380 | 300 | 237 | Т-2 |

| Гофрокороб 380-285-71 | 55 | 380 | 285 | 71 | Т-2 |

| Гофрокороб 380-228-237 | 53 | 380 | 228 | 237 | Т-2 |

| Гофрокороб 380-228-126 | 52 | 380 | 228 | 126 | Т-2 |

| Гофрокороб 380-142-228 | 51 | 380 | 142 | 228 | Т-2 |

| Гофрокороб 380-142-114 | 50 | 380 | 142 | 114 | Т-2 |

| Гофрокороб 365-325-462 | 49 | 365 | 325 | 462 | Т-З |

| Гофрокороб 360-360-353 | 48 | 360 | 360 | 353 | Т-З |

| Гофрокороб 342-342-342 | 46 | 342 | 342 | 342 | Т-З |

| Гофрокороб 342-342-240 | 45 | 342 | 342 | 240 | Т-4 |

| Гофрокороб 342-285-266 | 44 | 342 | 285 | 266 | Т-4 |

| Гофрокороб 342-285-190 | 43 | 342 | 285 | 190 | Т-3 |

| Гофрокороб 342-253-236 | 42 | 342 | 253 | 236 | Т-0 |

| Гофрокороб 342-190-413 | 41 | 342 | 190 | 413 | Т-4 |

| Гофрокороб 342-190-342 | 40 | 342 | 190 | 342 | Т-3 |

| Гофрокороб 342-190-266 | 39 | 342 | 190 | 266 | Т-2 |

| Гофрокороб 342-190-237 | 38 | 342 | 190 | 237 | Т-2 |

| Гофрокороб 342-190-190 | 37 | 342 | 190 | 190 | Т-3 |

| Гофрокороб 340-265-462 | 36 | 340 | 265 | 462 | Т-3 |

| Гофрокороб 317-253-190 | 35 | 317 | 253 | 190 | Т-0 |

| Гофрокороб 317-253-95 | 34 | 317 | 253 | 95 | Т-0 |

| Гофрокороб 317-190-228 | 33 | 317 | 190 | 228 | Т-0 |

| Гофрокороб 304-266-126 | 32 | 304 | 266 | 126 | Т-0 |

| Гофрокороб 304-240-126 | 31 | 304 | 240 | 126 | Т-3 |

| Гофрокороб 304-228-126 | 30 | 304 | 228 | 126 | Т-3 |

| Гофрокороб 304-228-190 | 29 | 304 | 228 | 190 | Т-3 |

| Гофрокороб 304-190-85 | 28 | 304 | 190 | 85 | Т-3 |

| Гофрокороб 300-236-215 | 27 | 300 | 236 | 215 | Т-3 |

| Гофрокороб 300-240-280 | 26 | 300 | 240 | 280 | Т-3 |

| Гофрокороб 285-285-171 | 25 | 285 | 285 | 171 | Т-3 |

| Гофрокороб 285-285-84 | 24 | 285 | 285 | 84 | Т-3 |

| Гофрокороб 285-253-190 | 23 | 285 | 253 | 190 | Т-3 |

| Гофрокороб 285-237-317 | 22 | 285 | 237 | 317 | Т-3 |

| Гофрокороб 285-237-237 | 21 | 285 | 237 | 237 | Т-3 |

| Гофрокороб 285-237-162 | 20 | 285 | 237 | 162 | Т-3 |

| Гофрокороб 285-228-271 | 19 | 285 | 228 | 271 | Т-3 |

| Гофрокороб-285-190-271 | 18 | 285 | 190 | 271 | Т-3 |

| Гофрокороб-285-190-162 | 17 | 285 | 190 | 162 | Т-2 |

| Гофрокороб-285-190-95 | 16 | 285 | 190 | 95 | Т-3 |

| Гофрокороб 266-266-180 | 15 | 266 | 266 | 180 | Т-3 |

| Гофрокороб 266-266-95 | 14 | 266 | 266 | 95 | Т-3 |

| Гофрокороб 266-228-228 | 13 | 266 | 228 | 228 | Т-3 |

| Гофрокороб 266-228-190 | 12 | 266 | 228 | 190 | Т-3 |

| Гофрокороб 253-253-95 | 11 | 253 | 253 | 95 | Т-3 |

| Гофрокороб 253-190-190 | 10 | 253 | 190 | 190 | Т-3 |

| Гофрокороб 237-190-190 | 9 | 237 | 190 | 190 | Т-1 |

| Гофрокороб 228-228-253 | 8 | 228 | 228 | 253 | Т-0 |

| Гофрокороб 224-185-250 | 7 | 224 | 185 | 250 | Т-3 |

| Гофрокороб 190-190-142 | 6 | 190 | 190 | 142 | Т-3 |

| Гофрокороб 190-190-95 | 5 | 190 | 190 | 95 | Т-3 |

| Гофрокороб 190-165-253 | 4 | 190 | 165 | 253 | Т-3 |

| Гофрокороб 185-165-245 | 3 | 185 | 165 | 245 | Т-3 |

| Гофрокороб 184-184-584 | 2 | 184 | 184 | 584 | Т-3 |

| Гофрокороб 106-90-206 | 1 | 106 | 90 | 206 | Т-3 |

ГОСТ 10704-91 / Auremo

.ГОСТ 10704-91

Группа В62

МЕЖГОСУДАРСТВЕННЫЙ СТАНДАРТ

ТРУБЫ СТАЛЬНЫЕ ЭЛЕКТРИЧЕСКОЙ СВАРКИ

Ассортимент

Трубы стальные электросварные прямошовные. Диапазон

МКС 23.040.10

ОКП 13 7300, 8100 13, 13 8300

Дата введения 1993-01-01

ИНФОРМАЦИОННЫЕ ДАННЫЕ

1. РАЗРАБОТАН И ВНЕСЕН Министерством металлургии СССР

РАЗРАБОТЧИКИ

В.Сокуренко П.А., канд. tech. Наук; В. М. Кроу, PhD. tech. Наук; Ившин П.Н., канд. tech. наука; Кузенко Н.Ф., Хансина В.Ф.

2. УТВЕРЖДЕНО И ОБНОВЛЕНО Постановлением Комитета стандартизации и метрологии СССР от 15.11.91 N 1743

.3. ВМЕСТО, ГОСТ 10704-76

4. СПРАВОЧНАЯ НОРМАТИВНО-ТЕХНИЧЕСКАЯ ДОКУМЕНТЫ

| Обозначение ссылочного документа | Номер позиции |

ГОСТ 10705-80 ГОСТ 19903-74 | 3; 5; 9; 10; 11 2; 8; 9; 10; 11 6 |

5.ПЕРЕПЕЧАТКА. Февраль 2007 г.

В СПИСОКЕ: Изменение № 1, принятое Межгосударственным советом по стандартизации, метрологии и заочной сертификации (протокол от 12.05.2011 N 39). Государственная партия Украины. Приказ Росстандарта от 22.12.2011 N 1576-Ст введен на территории Российской Федерации с 01.10.2012; Изменение № 2, утвержденное и введенное в действие приказом Росстандарта от 18.02.2015 N 96 Ст c 01.09.2015

Изменение № 1, 2 внесено производителем БД в текст ИУС № 3, 2012 г., ИМС № 6, 2015 г.

1.Этот стандарт устанавливает ассортимент стальных электросварных труб.

2. Размеры труб должны соответствовать табл.1.

Таблица 1

| Внешний диаметр, мм | Теоретическая масса 1 м трубы, кг, при толщине стенки, мм | ||||||||||||

| 0,8 | 0,9 | 1,0 | 1,2 | 1,4 | (1.5 м) | 1,6 | 1,8 | 2,0 | 2,2 | 2,5 | 2,8 | 3,0 | |

| 10 | – | – | 0,222 | Is 0,260 | – | – | – | – | – | – | – | – | — |

| 10,2 | – | – | 0,227 | 0,266 | – | – | – | – | – | – | – | – | – |

| 12 | 0,221 | 0,246 | 0,271 | 0,320 | 0,366 | 0,388 | 0,410 | – | – | – | – | – | — |

| 13 | – | – | 0,296 | 0,349 | 0,401 | 0,425 | 0,450 | – | – | – | – | – | – |

| 14 | — 0.260 | 0,291 | 0,321 | 0,379 | 0,435 | 0,462 | 0,489 | – | – | – | – | – | — |

| (15) | – | – | 0,345 | 0,408 | 0,470 | 0,499 | 0,529 | – | – | – | – | – | — |

| 16 | 0,300 | 0,335 | 0,370 | 0,438 | 0,504 | 0,536 | 0,568 | 0,630 | 0,690 | – | – | – | — |

| (17) | 0,320 | 0,357 | 0,395 | 0,468 | 0,539 | 0,573 | Было 0.608 | – | 0,740 | – | – | – | — |

| 18 | 0,339 | 0,380 | 0,419 | 0,497 | 0,573 | 0,610 | 0,719 | 0,789 | 0,789 | 0,857 | – | – | — |

| 19 | 0,359 | 0,402 | 0,444 | 0,527 | Было 0.608 | 0647 | 0,687 | 0,764 | 0,838 | – | – | – | — |

| 20 | 0,379 | 0,424 | 0,469 | 0,556 | 0,642 | 0,684 | 0,726 | 0,808 | 0,888 | – | – | – | — |

| 21,3 | 0,404 | 0,453 | 0,501 | 0,595 | 0,687 | Из 0.732 | 0,777 | 0,866 | 0,952 | – | – | – | — |

| 22 | 0,418 | 0,468 | 0,518 | 0,616 | 0,711 | 0,758 | 0,805 | 0,897 | 0,986 | – | – | – | — |